浅谈威胁诱捕(威胁感知)技术在网络安全保障与蓝队防御过程中的重要应用

灯塔实验室 2019-05-30

目前,针对国家重大事件、活动的网络安全保障屡见不鲜,同时也是保障各应用、系统、网络、企业、行业在特殊时期安全、可靠、稳定、健康运行的重要举措。

在目前的各种网络安全保障中可能会出现两种角色,一是红队安全检测方,另一方面则是蓝队防御用户方,对于用户侧的蓝队防御方来说往往要长期经受来自红方安全检测各方面的自动化安全检测与手工安全渗透测试,从而来验证用户系统安全策略和防护措施的有效性。

威胁诱捕(威胁感知)技术是一种基于应用蜜罐、虚拟系统、虚拟网络等多种方式的主动、积极、欺骗性质的网络安全检测技术,正是由于这种诱捕特性使得使用该技术的安全检测产品具有极高准确的事件的检出效率,并且检出事件极具价值。根据在网络安全保障过程中蓝队防御用户方承担的监测、检测、防御的职能,灯塔实验室认为威胁诱捕(威胁感知)技术可广泛应用在网络安全保障与蓝队防御过程中,该技术可以帮助蓝队防御用户方:

一、网络安全保障和红队常见渗透测试手段

灯塔实验室认为站在红队的角度来说,任何网络安全保障任务都会通过安全检测的技术手段从寻找问题的角度出发,发现系统安全漏洞,寻找系统、网络存在的短板缺陷。红队安全检测方会通过使用多种检测与扫描工具,对蓝方目标网络展开信息收集、漏洞测试、漏洞验证。尤其是在面向规模型企业时,更会通过大规模目标侦查等快速手段发现系统存在的安全问题,其主要流程如下:

大规模目标侦查

红方为了快速了解蓝方用户系统的类型、设备类型、版本、开放服务类型、端口信息,确定系统和网络边界范围,将会通过Nmap、端口扫描与服务识别工具,甚至是使用ZMap、MASScan等大规模快速侦查工具了解用户网络规模、整体服务开放情况等基础信息,以便展开更有针对性的测试。

口令与常用漏洞测试

红方掌握蓝方用户网络规模、主机系统类型、服务开放情况后,将会使用Metasploit或手工等方式展开针对性的攻击与漏洞测试,其中包含:各种Web应用系统漏洞,中间件漏洞,系统、应用、组件远程代码执行漏等,同时也会使用Hydra等工具对各种服务、中间件、系统的口令进行常用弱口令测试,最终通过技术手段获得主机系统或组件权限。

权限获取与横向移动

红方通过系统漏洞或弱口令等方式获取到特定目标权限后,利用该主机系统权限、网络可达条件进行横向移动,扩大战果控制关键数据库、业务系统、网络设备,利用收集到的足够信息,最终控制核心系统、获取核心数据等,以证明目前系统安全保障的缺失。

二、威胁诱捕(威胁感知)技术应对方式

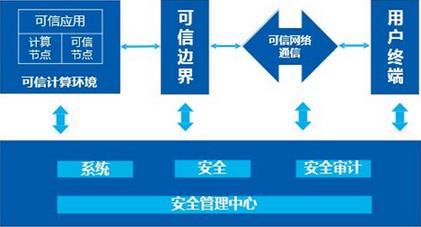

威胁诱捕(威胁感知)技术主要利用VM、Docker、软件定义网络(SDN)等虚拟化应用、主机、系统、网络的方式实现虚拟的应用、主机、系统、网络相关功能的模拟,并且可以牵引攻击行为与重定向攻击流量达到逼真迷惑攻击者和深入行为分析。威胁诱捕(威胁感知)技术是一种高准确度的网络安全检测技术,区别于一般监测类手段,威胁诱捕(威胁感知)同时还具有一定的积极防御特性,除能够准确无误检出攻击事件外,也可误导与迷惑攻击者,增加攻击时效。目前威胁诱捕(威胁感知)类型的系统应对红队的渗透测试、安全检测手段主要体现在以下方面,灯塔实验室主要挑四个方面进行分析:

网络扫描行为与异常行为监控

一般情况下威胁诱捕(威胁感知)系统会为测试者设置一个、多个或海量虚拟构成的虚拟应用、主机、系统、网络。当红队在进行网络侦查与网络扫描时,如果网络可达,将可能会命中在网络中的些虚拟主机系统资产,根据异常连接分析机制和连接行为分析,识别出扫描和异常行为的类型,攻击源IP将会被第一时间告警。

网络扫描防护与服务欺骗

威胁诱捕(威胁感知)类型的系统在应对红队类型扫描情况时,将可以为红队Nmap、ZMap、Masscan等端口扫描与服务识别工具提供虚假的端口和服务开放结果,甚至包括一定比例的端口全开的虚假端口开放和服务开放结果,这将极大增加红方扫描器运行的时间,增加红队验证、分析服务和主机应用的时间,最终达到隐藏真实系统的目的,使其知难而退。

攻击行为牵引与重定向

对于已经突破网络的红方,威胁诱捕(威胁感知)类系统可以在虚拟主机系统中设置不同比例、不同类型、不同业务、不同漏洞的虚拟主机系统,诱导捕获红队深入攻击行为,并且将流量牵引与重定向到指定的容器、系统、网络环境内,使其进入“网络黑洞”,增加攻击时效,并持续牵引转移红队专注方向。

攻击行为分析与反制

正常情况下,当已经有扫描行为或异常连接行为时威胁诱捕(威胁感知)系统就已经会第一时间生成安全攻击事件,利用网络扫描防护与服务欺骗、重定向等特性将可一定程度延缓攻击时效,同时当生成安全攻击事件时,威胁诱捕(威胁感知)系统也可以将攻击源IP推送至安全防护产品进行联动封堵,全程留存的行为日志也可分析网络是否真实被红方突破,并且突破者是否为已授权红方,了解并掌握未授权测试与攻击行为。

三、与常见网络安全监测技术的差异

数据分析途径不一样

威胁诱捕(威胁感知)系统仅会对生成的虚拟主机、系统、网络节点的流量和行为进行分析,无需对全网流量进行分析,从流量和行为分析方面不会受到用户系统的影响或者因为环境差异而导致分析结果存在出入的情况。

数据分析对“内”与“外”的方式不一样

威胁诱捕(威胁感知)系统对与数据分析不用像常见网络安全监测产品那样,需要区分业务区域和安全域,威胁诱捕(威胁感知)系统对于“内”“外”没有区分,也没有安全区域的概念,而对于虚拟的虚拟主机、系统、网络节点外的任何资产均可以理解为存在潜在风险的资产,在数据分析和检测不会因为“内”“外”部网络存在可信的情况而漏检安全攻击事件,不会因为内部某项资产所出的安全区域与安全策略的而漏报安全攻击事件。

判断异常和攻击行为方式不一样

威胁诱捕(威胁感知)系统生成的虚拟主机、系统、网络节点一般认为满足一定连接频次、指定层次的网络行为、均是违规的、异常的(因为正常连接关系情况下并不会连接和访问威胁诱捕系统虚拟的应用、系统、网络,一是用户业务系统和网络环境相对固定,二是非攻击行为下异常行为不会主动发起),该分析方式相较入侵检测(IDS)产品、网络安全审计产品不过与依赖已定义的检测规则和自定义的规则,相比IDS、审计产品减少和杜绝了误报问题。

以上内容由四川无国界(www.uvsec.com) 整理编辑——专业从事网络信息安全培训与IT风险管理咨询服务。

在目前的各种网络安全保障中可能会出现两种角色,一是红队安全检测方,另一方面则是蓝队防御用户方,对于用户侧的蓝队防御方来说往往要长期经受来自红方安全检测各方面的自动化安全检测与手工安全渗透测试,从而来验证用户系统安全策略和防护措施的有效性。

威胁诱捕(威胁感知)技术是一种基于应用蜜罐、虚拟系统、虚拟网络等多种方式的主动、积极、欺骗性质的网络安全检测技术,正是由于这种诱捕特性使得使用该技术的安全检测产品具有极高准确的事件的检出效率,并且检出事件极具价值。根据在网络安全保障过程中蓝队防御用户方承担的监测、检测、防御的职能,灯塔实验室认为威胁诱捕(威胁感知)技术可广泛应用在网络安全保障与蓝队防御过程中,该技术可以帮助蓝队防御用户方:

1、了解当前网络是否被红方突破,并且突破者是否为已授权红方;

2、检验当前网络安全策略是否健全,是否会被突破;

3、了解网络是否已经感染蠕虫病毒;

4、抵御网络端口扫描行为,扰乱信息收集网络侦查;

5、发现针对重要系统进行针对性攻击的行为;

6、留存攻击事件与完整攻击日志记录,一键封堵攻击,技术反制、司法取证提供数据支持。

2、检验当前网络安全策略是否健全,是否会被突破;

3、了解网络是否已经感染蠕虫病毒;

4、抵御网络端口扫描行为,扰乱信息收集网络侦查;

5、发现针对重要系统进行针对性攻击的行为;

6、留存攻击事件与完整攻击日志记录,一键封堵攻击,技术反制、司法取证提供数据支持。

一、网络安全保障和红队常见渗透测试手段

灯塔实验室认为站在红队的角度来说,任何网络安全保障任务都会通过安全检测的技术手段从寻找问题的角度出发,发现系统安全漏洞,寻找系统、网络存在的短板缺陷。红队安全检测方会通过使用多种检测与扫描工具,对蓝方目标网络展开信息收集、漏洞测试、漏洞验证。尤其是在面向规模型企业时,更会通过大规模目标侦查等快速手段发现系统存在的安全问题,其主要流程如下:

大规模目标侦查

红方为了快速了解蓝方用户系统的类型、设备类型、版本、开放服务类型、端口信息,确定系统和网络边界范围,将会通过Nmap、端口扫描与服务识别工具,甚至是使用ZMap、MASScan等大规模快速侦查工具了解用户网络规模、整体服务开放情况等基础信息,以便展开更有针对性的测试。

口令与常用漏洞测试

红方掌握蓝方用户网络规模、主机系统类型、服务开放情况后,将会使用Metasploit或手工等方式展开针对性的攻击与漏洞测试,其中包含:各种Web应用系统漏洞,中间件漏洞,系统、应用、组件远程代码执行漏等,同时也会使用Hydra等工具对各种服务、中间件、系统的口令进行常用弱口令测试,最终通过技术手段获得主机系统或组件权限。

权限获取与横向移动

红方通过系统漏洞或弱口令等方式获取到特定目标权限后,利用该主机系统权限、网络可达条件进行横向移动,扩大战果控制关键数据库、业务系统、网络设备,利用收集到的足够信息,最终控制核心系统、获取核心数据等,以证明目前系统安全保障的缺失。

二、威胁诱捕(威胁感知)技术应对方式

威胁诱捕(威胁感知)技术主要利用VM、Docker、软件定义网络(SDN)等虚拟化应用、主机、系统、网络的方式实现虚拟的应用、主机、系统、网络相关功能的模拟,并且可以牵引攻击行为与重定向攻击流量达到逼真迷惑攻击者和深入行为分析。威胁诱捕(威胁感知)技术是一种高准确度的网络安全检测技术,区别于一般监测类手段,威胁诱捕(威胁感知)同时还具有一定的积极防御特性,除能够准确无误检出攻击事件外,也可误导与迷惑攻击者,增加攻击时效。目前威胁诱捕(威胁感知)类型的系统应对红队的渗透测试、安全检测手段主要体现在以下方面,灯塔实验室主要挑四个方面进行分析:

网络扫描行为与异常行为监控

一般情况下威胁诱捕(威胁感知)系统会为测试者设置一个、多个或海量虚拟构成的虚拟应用、主机、系统、网络。当红队在进行网络侦查与网络扫描时,如果网络可达,将可能会命中在网络中的些虚拟主机系统资产,根据异常连接分析机制和连接行为分析,识别出扫描和异常行为的类型,攻击源IP将会被第一时间告警。

网络扫描防护与服务欺骗

威胁诱捕(威胁感知)类型的系统在应对红队类型扫描情况时,将可以为红队Nmap、ZMap、Masscan等端口扫描与服务识别工具提供虚假的端口和服务开放结果,甚至包括一定比例的端口全开的虚假端口开放和服务开放结果,这将极大增加红方扫描器运行的时间,增加红队验证、分析服务和主机应用的时间,最终达到隐藏真实系统的目的,使其知难而退。

攻击行为牵引与重定向

对于已经突破网络的红方,威胁诱捕(威胁感知)类系统可以在虚拟主机系统中设置不同比例、不同类型、不同业务、不同漏洞的虚拟主机系统,诱导捕获红队深入攻击行为,并且将流量牵引与重定向到指定的容器、系统、网络环境内,使其进入“网络黑洞”,增加攻击时效,并持续牵引转移红队专注方向。

攻击行为分析与反制

正常情况下,当已经有扫描行为或异常连接行为时威胁诱捕(威胁感知)系统就已经会第一时间生成安全攻击事件,利用网络扫描防护与服务欺骗、重定向等特性将可一定程度延缓攻击时效,同时当生成安全攻击事件时,威胁诱捕(威胁感知)系统也可以将攻击源IP推送至安全防护产品进行联动封堵,全程留存的行为日志也可分析网络是否真实被红方突破,并且突破者是否为已授权红方,了解并掌握未授权测试与攻击行为。

三、与常见网络安全监测技术的差异

数据分析途径不一样

威胁诱捕(威胁感知)系统仅会对生成的虚拟主机、系统、网络节点的流量和行为进行分析,无需对全网流量进行分析,从流量和行为分析方面不会受到用户系统的影响或者因为环境差异而导致分析结果存在出入的情况。

数据分析对“内”与“外”的方式不一样

威胁诱捕(威胁感知)系统对与数据分析不用像常见网络安全监测产品那样,需要区分业务区域和安全域,威胁诱捕(威胁感知)系统对于“内”“外”没有区分,也没有安全区域的概念,而对于虚拟的虚拟主机、系统、网络节点外的任何资产均可以理解为存在潜在风险的资产,在数据分析和检测不会因为“内”“外”部网络存在可信的情况而漏检安全攻击事件,不会因为内部某项资产所出的安全区域与安全策略的而漏报安全攻击事件。

判断异常和攻击行为方式不一样

威胁诱捕(威胁感知)系统生成的虚拟主机、系统、网络节点一般认为满足一定连接频次、指定层次的网络行为、均是违规的、异常的(因为正常连接关系情况下并不会连接和访问威胁诱捕系统虚拟的应用、系统、网络,一是用户业务系统和网络环境相对固定,二是非攻击行为下异常行为不会主动发起),该分析方式相较入侵检测(IDS)产品、网络安全审计产品不过与依赖已定义的检测规则和自定义的规则,相比IDS、审计产品减少和杜绝了误报问题。

以上内容由四川无国界(www.uvsec.com) 整理编辑——专业从事网络信息安全培训与IT风险管理咨询服务。

上一篇: 关于物联网APP隐私信息保护的思考