Exim邮件服务器存在严重漏洞,邮件使用者极易被网络攻击

无国界 2019-06-11

CVE-2019-10149漏洞位于/src/deliver.c中的deliver_message()函数中,它是由收件人地址验证不正确引起的。该问题可能导致使用邮件服务器上的root权限远程执行代码。严重的漏洞会影响Exim邮件传输代理(MTA)软件的4.87到4.91版本,并且未经身份验证的远程攻击者可利用此漏洞在邮件服务器上执行某些非默认服务器配置的任意命令。

“在这种特殊情况下,RCE表示远程*命令*执行,而不是远程执行代码:攻击者可以用root用execv()执行任意命令; 不涉及内存损坏或ROP(面向返回编程)。“阅读Qualys发布的安全公告。“本漏洞可以立即被本地攻击者(以及某些远程攻击者)利用非默认 配置)。”

CVE-2019-10149的缺陷被称为“Wizard的回归”,这是对Sendmail古老的WIZ 和 DEBUG 漏洞的一个参考 。

在某些非默认配置中,本地和远程攻击者很容易利用该漏洞,专家认为威胁参与者将开始在野外攻击中使用它。

专家解释说,为了在默认配置中远程利用此漏洞,攻击者必须保持与易受攻击服务器的连接打开7天。每隔几分钟就需要传输一个字节,但是,专家不能保证这种开发方法是唯一的。

专家指出,远程攻击者可以轻松利用以下非默认Exim配置:

如果管理员手动删除了“verify = recipient”ACL(可能是为了防止通过RCPT TO进行用户名枚举),那么我们的本地开发方法也可以远程工作。

如果Exim配置为识别收件人地址的本地部分中的标签(例如,通过“local_part_suffix = + *: - *”),则远程攻击者可以简单地将我们的本地利用方法与RCPT TO“balrog + $ {重用”运行{...}} @ localhost“(其中”balrog“是本地用户的名称)。

如果Exim配置为将邮件中继到远程域,作为辅助MX(Mail eXchange),则远程攻击者可以简单地重用我们的本地利用方法和RCPT TO“${run{...}}@khazad.dum” (其中“khazad.dum”是Exim的relay_to_domains之一)。实际上,“verify = recipient”ACL只能检查远程地址的域部分(@符号后面的部分),而不是本地部分。

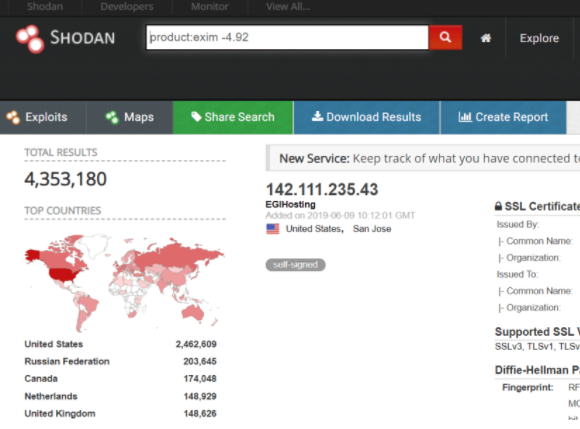

CVE-2019-10149的漏洞在Exim的开发团队中得到了解决,并在2月份发布了4.92版本。不幸的是,大量操作系统仍然受到漏洞的影响。

查询Shodan的Exim易受攻击版本,可以在美国找到 4,353,180个安装大部分(2,462,098)。

搜索运行4.92版本的已修补的Exim安装,我们可以找到1,071,818个系统。

以上内容由四川无国界(www.uvsec.com) 整理编辑——专业从事网络信息安全培训与IT风险管理咨询服务。